User Permissions – Dalam era digital saat ini, hak akses pengguna menjadi aspek krusial dalam menjaga keamanan dan kelancaran sistem. Hak akses yang tepat memastikan pengguna memiliki wewenang yang sesuai untuk menjalankan tugas mereka, sementara membatasi risiko akses yang tidak sah.

Artikel ini akan mengupas tuntas topik hak akses pengguna, menjelaskan jenis-jenis hak akses, teknik manajemen peran, dan pentingnya audit hak akses. Kami juga akan membahas praktik terbaik keamanan, tren terbaru, dan implikasi kepatuhan dalam pengelolaan hak akses pengguna.

Hak Akses Pengguna

Hak akses pengguna mengontrol tindakan yang dapat dilakukan pengguna dalam suatu sistem atau aplikasi. Memahami jenis-jenis hak akses dan implikasinya sangat penting untuk menjaga keamanan data dan memastikan pengguna hanya memiliki akses ke informasi yang mereka butuhkan.

Jenis-Jenis Hak Akses Pengguna

Jenis umum hak akses pengguna meliputi:

- Baca:Memungkinkan pengguna melihat data atau informasi.

- Tulis:Memungkinkan pengguna membuat atau mengedit data atau informasi.

- Hapus:Memungkinkan pengguna menghapus data atau informasi.

- Eksekusi:Memungkinkan pengguna menjalankan program atau skrip.

- Admin:Memberikan akses penuh ke semua data dan fungsi sistem, termasuk kemampuan untuk mengelola pengguna lain.

Implikasi Keamanan Hak Akses

Memberikan hak akses yang berbeda kepada pengguna memiliki implikasi keamanan:

- Akses Berlebihan:Memberikan terlalu banyak akses dapat menyebabkan pengguna mengakses atau mengubah data yang tidak seharusnya mereka miliki.

- Penggunaan yang Tidak Sah:Pengguna dengan hak akses yang tidak sah dapat menyalahgunakan hak tersebut untuk tujuan jahat, seperti mencuri data atau merusak sistem.

- Tanggung Jawab Hukum:Pemilik sistem dapat bertanggung jawab atas pelanggaran keamanan yang disebabkan oleh hak akses yang diberikan secara tidak tepat.

Skenario Hak Akses yang Berbeda

Hak akses pengguna yang berbeda diperlukan dalam berbagai skenario, seperti:

- Pengguna Biasa:Biasanya memiliki hak akses baca dan tulis untuk melakukan tugas sehari-hari.

- Manajer:Memiliki hak akses yang lebih luas, termasuk kemampuan untuk membuat dan mengedit pengguna lain.

- Administrator Sistem:Memiliki akses penuh ke semua data dan fungsi sistem, bertanggung jawab untuk memelihara dan mengamankan sistem.

Dengan memahami jenis hak akses pengguna dan implikasinya, organisasi dapat menetapkan kebijakan yang sesuai untuk mengontrol akses ke data dan sumber daya sistem mereka, memastikan keamanan dan integritas sistem.

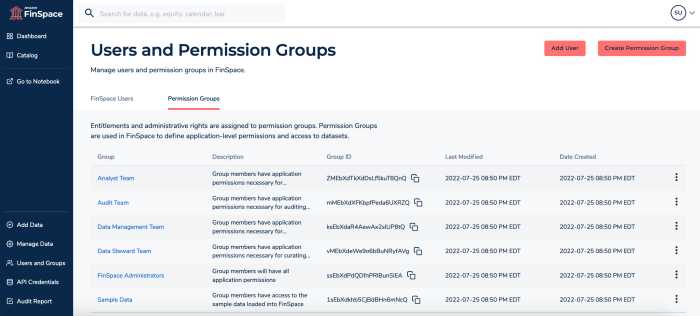

Manajemen Peran Pengguna

Manajemen peran pengguna adalah teknik yang ampuh untuk menyederhanakan pemberian hak akses dalam sistem berbasis peran. Ini memungkinkan administrator untuk menetapkan peran tertentu kepada pengguna, yang pada gilirannya menentukan hak akses mereka.

User Permissions sangat penting untuk mengatur akses dan hak pengguna dalam suatu sistem. Ini juga berlaku dalam LAN (Local Area Network) , di mana pengguna harus diberikan izin yang sesuai untuk mengakses sumber daya jaringan. Dengan mengatur User Permissions secara tepat, kita dapat memastikan keamanan dan integritas jaringan, sekaligus memudahkan pengguna untuk mengakses data dan aplikasi yang mereka perlukan.

Peran pengguna mendefinisikan serangkaian hak akses dan izin yang dapat diberikan kepada pengguna. Dengan menggunakan peran, administrator dapat dengan mudah menetapkan hak akses yang sesuai untuk setiap pengguna tanpa harus memberikan hak secara individual.

Peran Pengguna Umum dan Hak Akses Terkaitnya

| Peran | Hak Akses |

|---|---|

| Administrator | Akses penuh ke semua fitur dan data |

| Editor | Akses untuk membuat, mengedit, dan menghapus konten |

| Viewer | Akses untuk melihat dan mengunduh konten |

Langkah-Langkah Membuat dan Mengelola Peran Pengguna

- Tentukan peran pengguna yang diperlukan untuk sistem.

- Tentukan hak akses dan izin untuk setiap peran.

- Buat peran pengguna baru dengan hak akses yang sesuai.

- Tetapkan peran pengguna ke pengguna individual.

- Tinjau dan perbarui peran pengguna secara berkala untuk memastikan hak akses tetap sesuai.

Pembatasan Akses Berdasarkan Peran

Dalam sistem manajemen akses, membatasi akses berdasarkan peran sangat penting untuk menjaga keamanan dan kepatuhan. Dengan menentukan peran yang berbeda dan menetapkan izin khusus untuk setiap peran, organisasi dapat mengontrol akses ke sumber daya dan fitur tertentu.

Pendekatan ini memungkinkan organisasi untuk menegakkan kebijakan keamanan yang tepat, memastikan bahwa hanya pengguna yang berwenang yang dapat mengakses informasi sensitif atau melakukan tindakan tertentu.

Teknik Pembatasan Akses

- Kontrol Akses Berbasis Peran (RBAC):RBAC menetapkan izin berdasarkan peran yang ditentukan, sehingga memudahkan pengelolaan dan penegakan akses.

- Kontrol Akses Berbasis Atribut (ABAC):ABAC mengevaluasi atribut pengguna (misalnya, lokasi, jabatan) untuk menentukan izin akses, memberikan kontrol yang lebih granular.

- Kontrol Akses Mandatori (MAC):MAC menetapkan aturan akses berdasarkan label keamanan yang diterapkan pada sumber daya dan pengguna, memberikan tingkat keamanan yang lebih tinggi.

Audit Hak Akses Pengguna

Mengaudit hak akses pengguna sangat penting untuk menjaga keamanan sistem Anda. Audit ini membantu Anda mengidentifikasi dan mengatasi masalah yang terkait dengan hak akses yang berlebihan, memastikan hanya pengguna yang berwenang yang memiliki akses ke informasi sensitif.

Audit hak akses pengguna melibatkan beberapa langkah:

Langkah-langkah Audit Hak Akses Pengguna

- Identifikasi pengguna dan hak akses mereka:Tentukan siapa yang memiliki akses ke sistem dan hak akses apa yang mereka miliki.

- Bandingkan hak akses dengan peran dan tanggung jawab:Pastikan hak akses sesuai dengan peran dan tanggung jawab masing-masing pengguna.

- Identifikasi hak akses yang berlebihan:Cari hak akses yang tidak diperlukan untuk peran atau tanggung jawab tertentu.

- Hapus atau batasi hak akses yang berlebihan:Hapus atau batasi hak akses yang tidak diperlukan untuk meningkatkan keamanan.

- Dokumentasikan perubahan:Dokumentasikan semua perubahan yang dilakukan pada hak akses pengguna untuk referensi di masa mendatang.

Dengan mengikuti langkah-langkah ini secara teratur, Anda dapat memastikan bahwa hak akses pengguna dikelola dengan benar, meminimalkan risiko pelanggaran keamanan.

Otomatisasi Pemberian Hak Akses

Mengotomatiskan pemberian hak akses pengguna menawarkan sejumlah manfaat yang signifikan. Ini menghemat waktu dan sumber daya, meningkatkan efisiensi, dan meningkatkan keamanan.

Berbagai alat dan teknologi tersedia untuk mengotomatiskan proses ini, termasuk sistem manajemen identitas dan akses (IAM), perangkat lunak otomatisasi tugas, dan skrip khusus.

Alat dan Teknologi Otomatisasi, User Permissions

- Sistem Manajemen Identitas dan Akses (IAM):Platform komprehensif yang mengelola identitas pengguna, mengotomatiskan pemberian hak akses, dan menegakkan kebijakan keamanan.

- Perangkat Lunak Otomatisasi Tugas:Alat yang dapat diprogram untuk menjalankan tugas berulang, seperti membuat akun pengguna dan menetapkan hak akses.

- Skrip Khusus:Skrip yang ditulis khusus untuk mengotomatiskan tugas pemberian hak akses, seperti menambahkan pengguna ke grup atau mengubah izin.

Contoh Skenario Otomatisasi

Skenario di mana otomatisasi pemberian hak akses dapat menghemat waktu dan sumber daya meliputi:

- Orientasi Karyawan Baru:Secara otomatis membuat akun pengguna, menetapkan peran, dan memberikan akses ke sumber daya yang diperlukan untuk karyawan baru.

- Rotasi Karyawan:Secara otomatis menyesuaikan hak akses saat karyawan berpindah peran atau departemen, memastikan akses yang tepat dan mencegah akses yang tidak sah.

- Pemutusan Hubungan Kerja:Secara otomatis menonaktifkan akun pengguna dan mencabut hak akses saat karyawan meninggalkan perusahaan, meningkatkan keamanan dan mematuhi peraturan.

Keamanan Hak Akses Pengguna

Mengatur hak akses pengguna merupakan aspek krusial dalam menjaga keamanan sistem informasi. Hak akses yang tidak tepat dapat menimbulkan risiko serius, sehingga penting untuk menerapkan praktik terbaik guna memastikan keamanan dan integritas data.

Praktik Terbaik untuk Keamanan Hak Akses Pengguna

- Berikan hak akses hanya pada pengguna yang membutuhkannya untuk menjalankan tugas mereka.

- Tinjau hak akses secara berkala untuk memastikan masih sesuai dengan kebutuhan pengguna.

- Gunakan mekanisme otentikasi yang kuat, seperti autentikasi dua faktor, untuk memverifikasi identitas pengguna.

- Batasi hak akses sesuai dengan prinsip pemisahan tugas (SOD), di mana pengguna tidak memiliki semua hak yang diperlukan untuk melakukan tugas yang berisiko.

- Monitor aktivitas pengguna untuk mendeteksi akses yang tidak sah atau mencurigakan.

Risiko Terkait Hak Akses yang Tidak Tepat

- Akses Tidak Sah:Pengguna yang tidak berwenang dapat memperoleh akses ke data sensitif atau melakukan tindakan yang tidak sah.

- Penghapusan Data:Pengguna yang memiliki hak akses yang berlebihan dapat menghapus data penting secara tidak sengaja atau jahat.

- Modifikasi Data:Pengguna yang memiliki hak akses untuk memodifikasi data dapat mengubah atau merusak data yang dapat menyebabkan kerugian yang signifikan.

- Pelanggaran Privasi:Pengguna yang memiliki hak akses ke data pribadi dapat menyalahgunakan informasi tersebut untuk tujuan jahat.

Mitigasi Risiko

Untuk memitigasi risiko yang terkait dengan hak akses yang tidak tepat, penting untuk menerapkan langkah-langkah berikut:

- Berlakukan kebijakan hak akses yang jelas dan komprehensif.

- Latih pengguna tentang pentingnya hak akses dan praktik terbaik.

- Gunakan teknologi pemantauan dan kontrol akses untuk mencegah akses yang tidak sah.

- Melakukan audit keamanan secara teratur untuk mengidentifikasi dan memperbaiki kerentanan.

Hak Akses Pengguna dalam Berbagai Sistem

Hak akses pengguna menentukan tingkat wewenang dan kontrol yang dimiliki pengguna terhadap sumber daya dalam suatu sistem. Berbagai sistem memiliki pendekatan berbeda dalam mengelola hak akses pengguna.

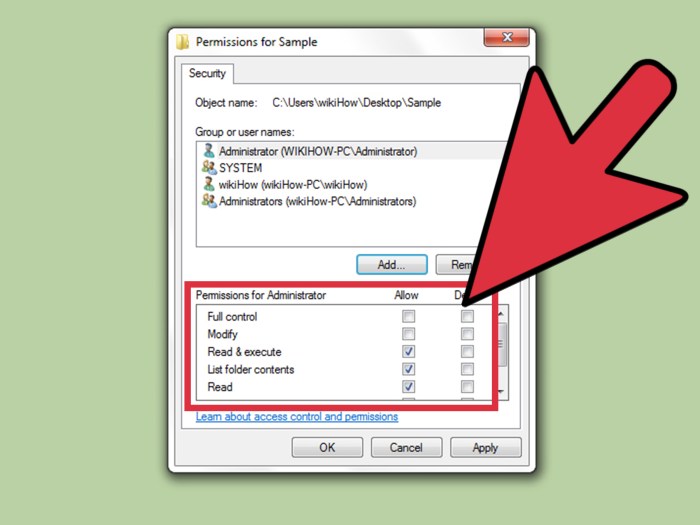

Hak Akses dalam Sistem Operasi

Sistem operasi mengatur hak akses ke file, folder, dan perangkat keras. Pengguna dapat diberikan hak baca, tulis, atau eksekusi untuk file dan folder tertentu. Pengguna juga dapat diberikan hak untuk mengakses perangkat keras tertentu, seperti printer atau drive USB.

Hak Akses dalam Database

Dalam database, hak akses pengguna menentukan operasi yang dapat dilakukan pengguna pada data. Hak akses yang umum meliputi SELECT (membaca data), INSERT (menambahkan data), UPDATE (memodifikasi data), dan DELETE (menghapus data). Hak akses ini dapat diberikan pada tingkat tabel, baris, atau kolom.

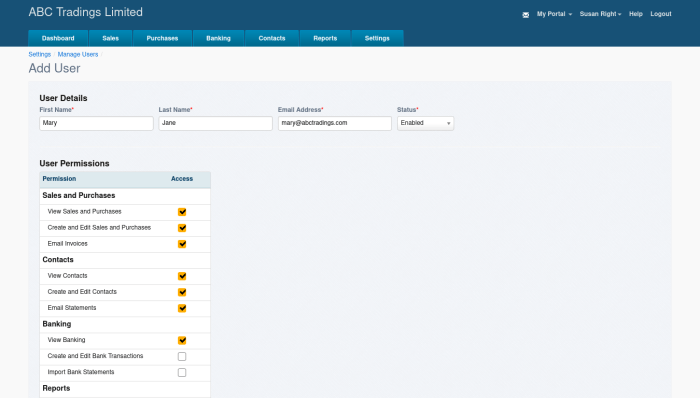

Hak Akses dalam Aplikasi

Aplikasi juga memiliki mekanisme untuk mengelola hak akses pengguna. Pengguna dapat diberikan hak untuk mengakses fitur atau modul tertentu dalam aplikasi. Misalnya, dalam aplikasi manajemen pelanggan, pengguna dapat diberikan hak untuk membuat pelanggan baru, mengedit informasi pelanggan, atau menghapus pelanggan.

Hak Akses Pengguna dalam Keamanan Cloud

Dalam lanskap cloud yang dinamis, hak akses pengguna memegang peranan penting dalam menjaga keamanan data dan infrastruktur. Dengan mengontrol akses ke sumber daya cloud, organisasi dapat meminimalkan risiko kebocoran data, pelanggaran keamanan, dan aktivitas jahat lainnya.

Tantangan Mengelola Hak Akses Pengguna di Cloud

Lingkungan cloud menghadirkan tantangan unik dalam mengelola hak akses pengguna. Beberapa tantangan tersebut antara lain:

- Jangkauan Luas Sumber Daya:Cloud menyediakan berbagai layanan dan sumber daya, sehingga sulit untuk melacak dan mengontrol akses ke semuanya.

- Dinamisme:Lingkungan cloud sangat dinamis, dengan sumber daya yang terus dibuat dan dihapus. Hal ini membuat pengelolaan hak akses menjadi lebih kompleks.

- Multi-Tenancy:Cloud adalah lingkungan multi-tenant, di mana beberapa organisasi berbagi infrastruktur yang sama. Hal ini meningkatkan risiko akses tidak sah.

Praktik Terbaik untuk Mengelola Hak Akses Pengguna di Cloud

Untuk mengatasi tantangan ini, organisasi harus mengadopsi praktik terbaik untuk mengelola hak akses pengguna di cloud, di antaranya:

- Prinsip Hak Istimewa Minimum:Berikan hanya hak akses yang diperlukan untuk melakukan tugas tertentu.

- Pemisahan Tugas:Pisahkan tugas untuk mengurangi risiko satu pengguna memperoleh terlalu banyak hak istimewa.

- Tinjau Berkala:Tinjau hak akses pengguna secara berkala untuk memastikan bahwa hak tersebut masih diperlukan dan tepat.

- Otomatisasi:Otomatiskan proses pemberian dan pencabutan hak akses untuk meningkatkan efisiensi dan akurasi.

- Pelatihan dan Kesadaran:Latih pengguna tentang pentingnya keamanan dan praktik terbaik hak akses.

Implementasi Praktik Terbaik

Mengimplementasikan praktik terbaik ini membutuhkan pendekatan yang komprehensif yang mencakup:

- Mengembangkan kebijakan hak akses yang jelas dan komprehensif.

- Menggunakan alat dan teknologi untuk mengelola hak akses secara efektif.

- Membuat proses audit dan tinjauan untuk memastikan kepatuhan.

- Melatih pengguna tentang praktik terbaik keamanan.

Dengan mengikuti praktik terbaik ini, organisasi dapat secara efektif mengelola hak akses pengguna di lingkungan cloud mereka, meminimalkan risiko keamanan, dan memastikan kepatuhan terhadap peraturan.

Kepatuhan terhadap Regulasi

Memahami dan mematuhi persyaratan peraturan sangat penting saat mengelola hak akses pengguna.

Banyak peraturan menetapkan pedoman yang harus dipatuhi oleh organisasi dalam mengelola akses pengguna ke data dan sistem. Misalnya,:

Peraturan Umum Perlindungan Data (GDPR)

- Membatasi pengumpulan dan pemrosesan data pribadi.

- Memberikan hak kepada individu untuk mengakses, memperbaiki, dan menghapus data mereka.

Health Insurance Portability and Accountability Act (HIPAA)

- Memastikan kerahasiaan dan integritas informasi kesehatan yang dilindungi.

- Membatasi akses ke informasi tersebut hanya untuk orang yang berwenang.

Payment Card Industry Data Security Standard (PCI DSS)

- Melindungi data pemegang kartu dari pencurian dan penyalahgunaan.

- Membatasi akses ke data tersebut hanya untuk orang yang berwenang.

Organisasi harus secara proaktif meninjau dan mematuhi peraturan yang berlaku untuk memastikan hak akses pengguna dikelola dengan benar.

Tren dan Inovasi dalam Hak Akses Pengguna

Dunia manajemen hak akses pengguna terus berkembang pesat, didorong oleh kemajuan teknologi dan perubahan lanskap keamanan siber. Tren dan inovasi terbaru berdampak signifikan pada cara kita mengelola hak akses, meningkatkan efisiensi, keamanan, dan kepatuhan.

Otomatisasi

Otomatisasi menjadi kunci dalam manajemen hak akses. Platform berbasis AI dan pembelajaran mesin mengotomatiskan tugas-tugas yang memakan waktu seperti provisi, deprovisi, dan peninjauan akses. Hal ini menghemat waktu dan sumber daya TI, sekaligus mengurangi risiko kesalahan manual.

Pengaturan User Permissions sangat penting untuk keamanan sistem komputer. Ini memungkinkan administrator mengontrol siapa yang dapat mengakses dan mengubah pengaturan tertentu, seperti BIOS (Basic Input/Output System) . BIOS adalah firmware yang bertanggung jawab untuk menginisialisasi perangkat keras dan memuat sistem operasi.

Dengan mengatur User Permissions untuk BIOS, administrator dapat mencegah pengguna yang tidak sah mengutak-atik pengaturan penting dan membahayakan sistem.

Analisis dan Pemantauan Lanjutan

Analisis dan pemantauan yang canggih memungkinkan organisasi untuk mendapatkan visibilitas dan kontrol yang lebih baik atas hak akses. Alat-alat canggih menganalisis pola akses, mengidentifikasi anomali, dan memberikan peringatan waktu nyata tentang aktivitas yang mencurigakan. Ini membantu mendeteksi dan mencegah pelanggaran keamanan.

Pengelolaan Akses Berbasis Peran

Pengelolaan akses berbasis peran (RBAC) menjadi semakin populer. RBAC memungkinkan organisasi untuk menetapkan peran dan tanggung jawab yang telah ditentukan sebelumnya kepada pengguna, menyederhanakan pengelolaan akses dan memastikan pemisahan tugas yang tepat.

Identitas sebagai Layanan (IDaaS)

IDaaS menyediakan layanan pengelolaan identitas berbasis cloud yang menyederhanakan akses ke berbagai aplikasi dan sumber daya. IDaaS memusatkan manajemen identitas, menyederhanakan proses masuk, dan meningkatkan keamanan dengan menerapkan otentikasi multifaktor dan protokol keamanan lainnya.

Pengelolaan Hak Istimewa

Pengelolaan hak istimewa berfokus pada mengamankan akses ke akun yang memiliki hak istimewa tinggi. Tren terbaru termasuk penggunaan teknik seperti Just-in-Time (JIT) dan Just-Enough-Access (JEA) untuk membatasi hak istimewa hanya saat dibutuhkan.

Pemungkas

Dengan mengelola hak akses pengguna secara efektif, organisasi dapat meningkatkan keamanan sistem, memastikan kepatuhan terhadap peraturan, dan mengoptimalkan efisiensi operasional. Memahami prinsip-prinsip hak akses pengguna sangat penting bagi setiap profesional TI dan keamanan untuk memastikan integritas dan keberlangsungan sistem yang mereka kelola.

Pertanyaan Umum yang Sering Muncul: User Permissions

Apa saja jenis-jenis hak akses pengguna yang umum?

Jenis umum hak akses pengguna meliputi baca, tulis, modifikasi, hapus, dan eksekusi.

Bagaimana mengaudit hak akses pengguna secara efektif?

Audit hak akses pengguna melibatkan peninjauan reguler hak akses yang diberikan kepada pengguna, mengidentifikasi akses yang tidak perlu, dan memastikan kepatuhan terhadap kebijakan keamanan.

Apa saja praktik terbaik keamanan untuk hak akses pengguna?

Praktik terbaik keamanan meliputi penerapan prinsip hak istimewa minimum, melakukan tinjauan hak akses berkala, dan menggunakan teknologi seperti manajemen identitas dan akses (IAM) untuk mengotomatiskan pemberian hak akses.